| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | 4 | 5 | 6 | 7 |

| 8 | 9 | 10 | 11 | 12 | 13 | 14 |

| 15 | 16 | 17 | 18 | 19 | 20 | 21 |

| 22 | 23 | 24 | 25 | 26 | 27 | 28 |

| 29 | 30 |

- 악성코드분석

- 오래된 지혜

- 국제 사이버 범죄

- 분석

- 판례평석

- Black Basta

- 독서

- 보안사고 회고

- CAN Network

- 사이버안보 협약

- 사이버안보

- 부다페스트 협약

- 러시아

- L:azarus

- 랜섬웨어

- 디지털 증거의 증거능력

- 릭 릭스비

- 오픈체인

- MALWARE

- 랜섬웨어 분석

- x64dbg

- CISO 제도 분석

- 오픈소스 관리체계

- 우크라이나

- Fileless

- Malware Tool

- 블랙바스타

- VirtualAddress

- 악성코드 분석

- 악성코드

- Today

- Total

봔하는 수달

Black Basta 랜섬웨어 본문

| 구분 | Basta Ransomware |

| MD5 | 998022b70d83c6de68e5bdf94e0f8d71 |

| TimeStamp | 2022/04/16 06:29:58 UTC |

| 주요 동작 | 파일 암호화 레지스트리 생성 프로세스 종료 서비스 종료 VSS 종료 및 삭제 USER 그룹 권한 변경 |

□ 분석 결과

o Black basta

해당 악성코드는 서유럽권 및 미국을 대상으로 공격을 진행했던 APT 형식의 랜섬웨어로서, 지금까지 발견된 다른 랜섬웨어와 비슷한 동작을 진행하며 암호화 알고리즘으로는 ChaCha20알고리즘을 사용하는 것으로 파악됨.

□ 악성코드 동작 과정

악성코드 실행

메타 정보 입수 (시간, 프로세스, 스레드, 실행시간)

디버깅 탐지

중복실행 방지를 위해 뮤텍스 생성

VSS 서비스 중지 및 삭제

레지스트리 생성 및 변조

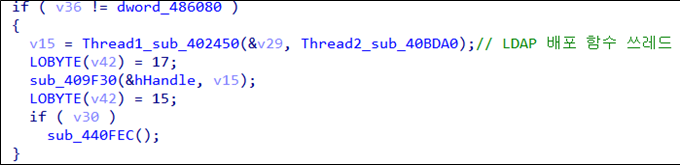

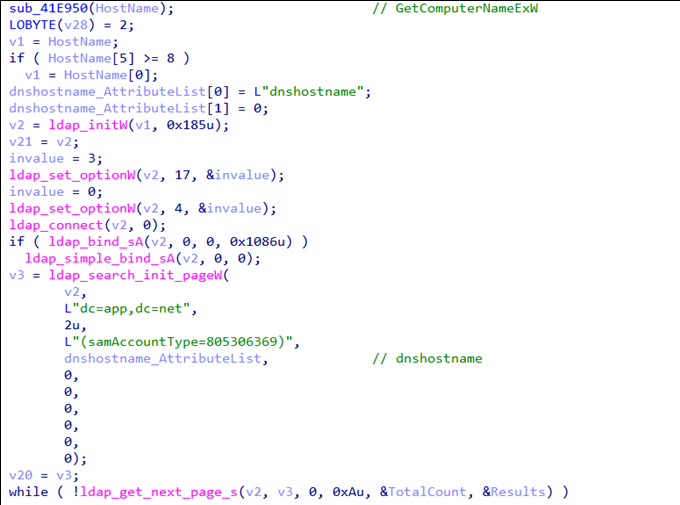

쓰레드를 이용한 LDAP 쿼리문 작성

근처 워크스페이스 감염

동작중인 서비스 및 프로세스 탐지

탐지된 서비스 및 프로세스 중지

암호화 진행

□ Black Basta RansomWare 악성코드 OSINT

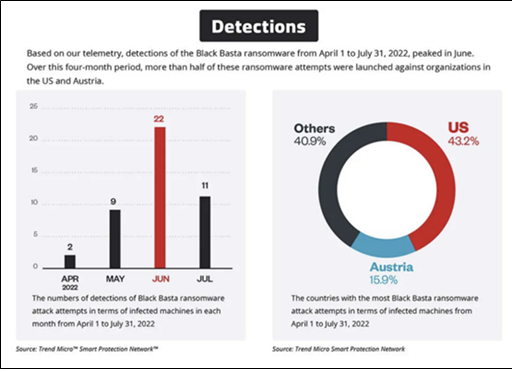

주요 공격 타겟으로는 유럽 및 서부권을 상대로 공격 진행, 아직 국내에 공격사례가 발견되지는 않았음.

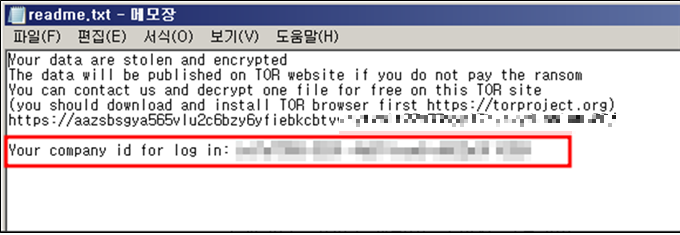

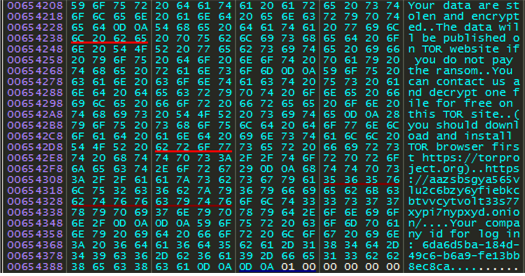

랜섬노트에 파일 내부에 하드코딩된 기업의 ID값을 기입하는 것으로 미루어보아 APT 공격방식을 선호하는 것으로 추정됨.

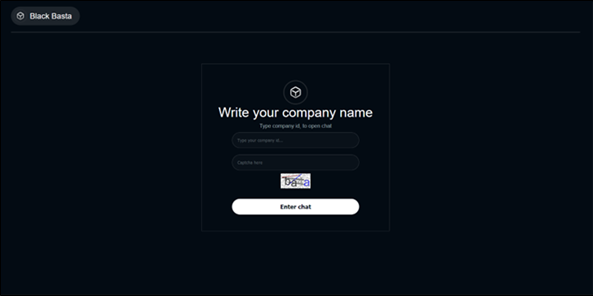

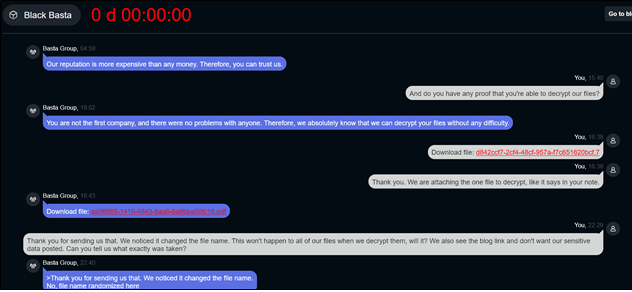

Black Basta는 랜섬노트에 명시되어있는 주소와 기업의 ID값을 통해 협상을 진행.

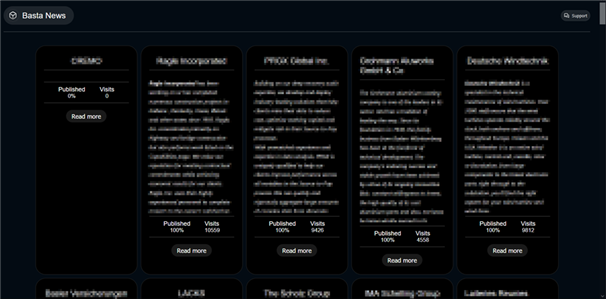

또한, 정보를 암호화하여 키를 판매하는 형식만을 진행하는 게 아니라 정보를 탈취하여 협상에 불응할 시, 블로그에 기업의 기밀자료를 공개하겠다는 협박 진행.

Black Basta의 협상 사이트를 우회하여 해당 그룹의 협상 전략을 확인한 결과 해당 그룹은 협상에 협조적일 시 제시했던 모든 약속을 지키는 것으로 확인되었음.

□ Black Basta RansomWare 악성코드 상세 분석 결과

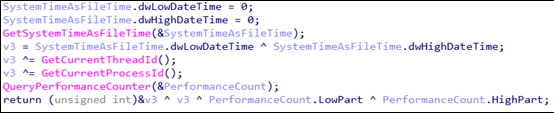

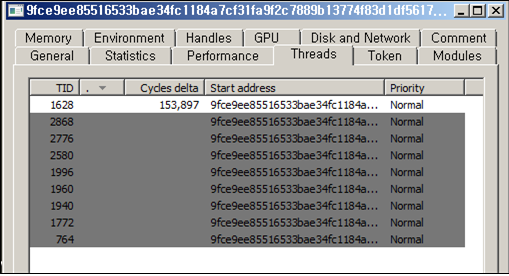

최초 실행 이후 실행 환경에 대한 시간, 프로세스, 스레드, 실행시간에 대한 정보를 수집을 진행.

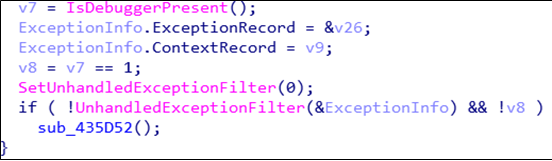

디버깅을 탐지하는 루틴 존재. (디버깅 당할 시 루틴 추가 해야함)

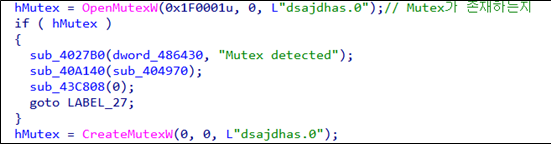

중복실행 방지를 위해 뮤텍스 탐지 및 생성

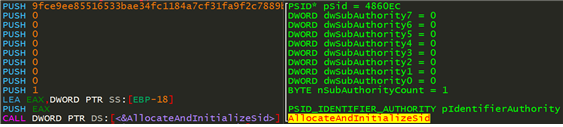

SID 할당 및 초기화를 통해 USER 그룹 권한 변경

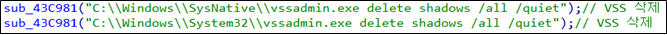

시스템 복원 무력화를 위한 vss 종료 및 삭제

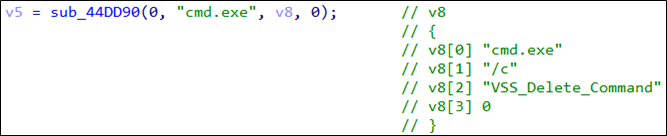

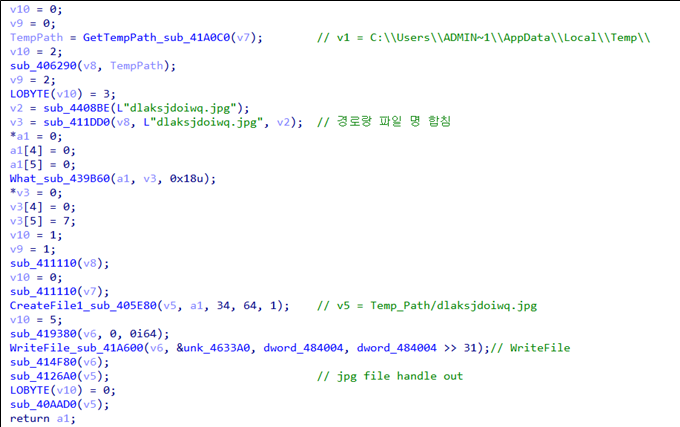

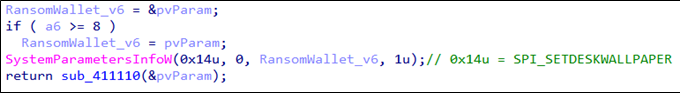

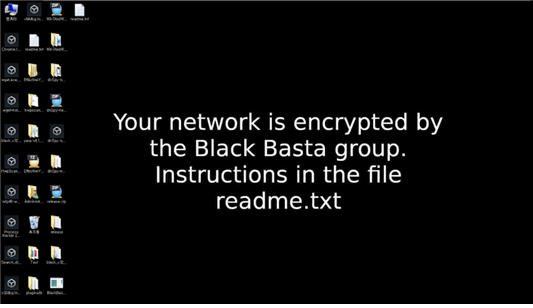

이후 랜섬웨어 감염사실을 알리기 위한 바탕화면 jpg 파일 생성

이후 생성된 jpg 파일을 SystemParametersInfow에서 0x14u 옵션을 통해 배경 변경

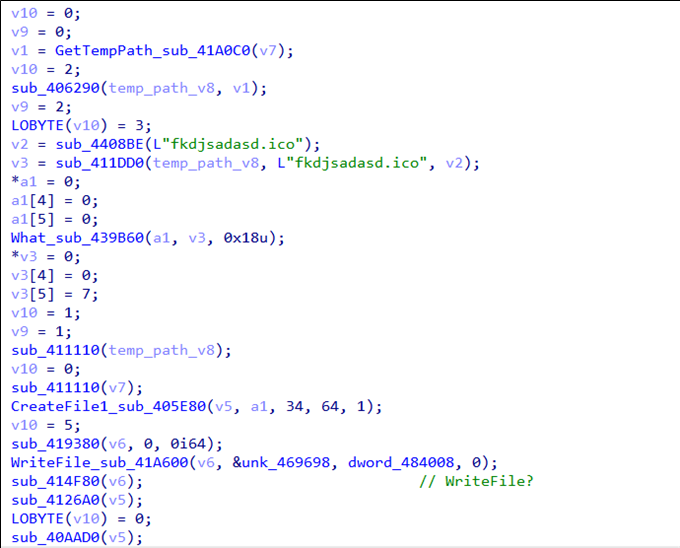

또한, 랜섬웨어에 감염될 시 파일의 아이콘을 바꾸기 위해 ico 파일 또한 생성

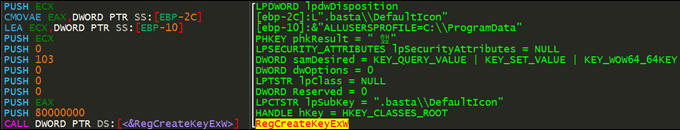

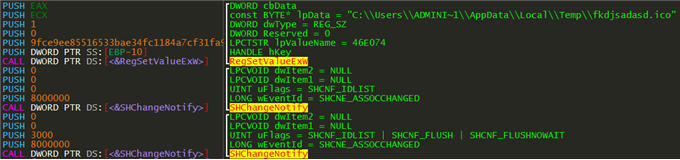

이후 생성된 ico 파일과 확장자를 연결시키기 위해 레지스트리를 생성 및 변조하는 루틴 존재.

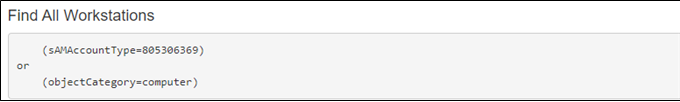

LDAP 쿼리문을 통해 네트워크에 자동 배포기능 구현 (samAccountType=805306369)을 통해 모든

워크스테이션을 반복적으로 탐색.

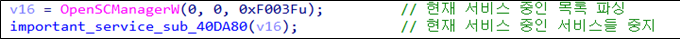

현재 서비스 중인 목록을 파싱하고 특정 서비스들 중지

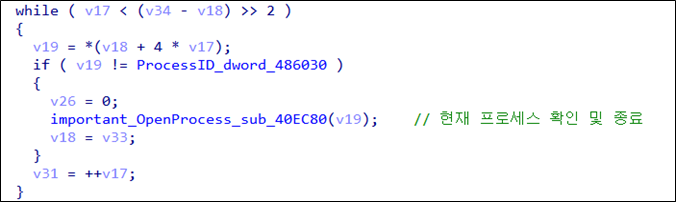

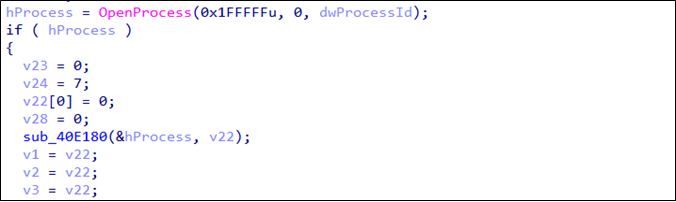

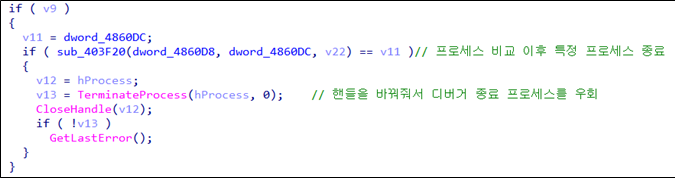

현재 동작중인 프로세스 확인 및 종료 (분석 과정에서 디버거 또한 종료됨)

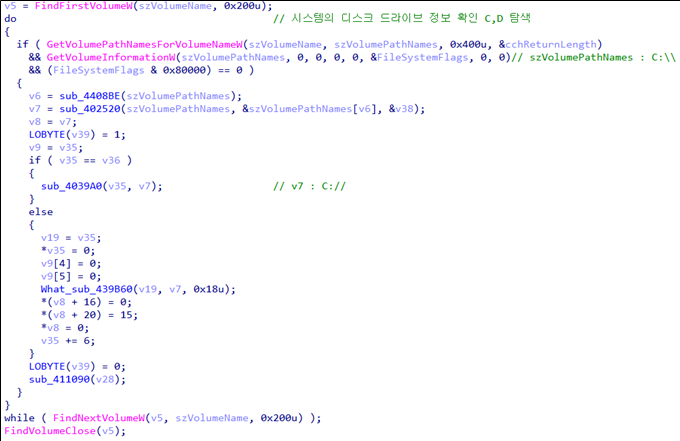

암호화를 진행하기 위해 시스템의 디스크 드라이브 정보를 확인.

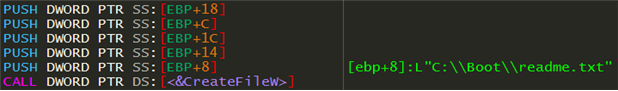

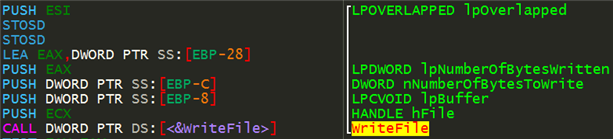

랜섬노트 생성을 위해 문자열을 인자로 받아온 뒤 파일 생성 이후 문자열 작성

쓰레드를 생성하여 암호화 진행

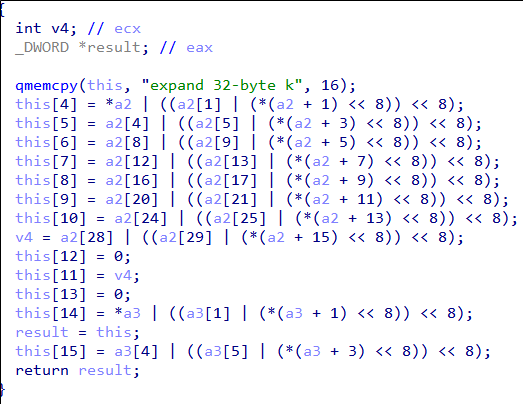

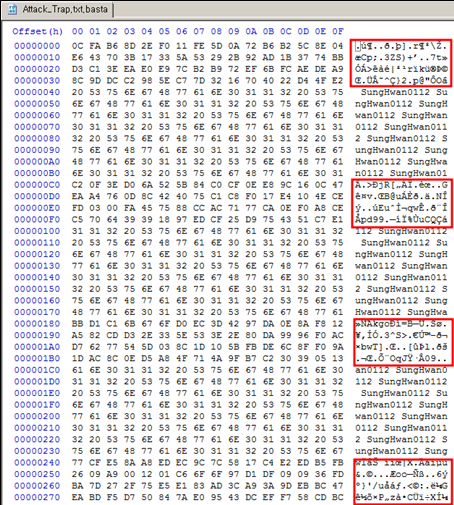

ChaCha20 알고리즘 사용하여 암호화 진행

| expa | nd 3 | 2-by | te k |

| Key | Key | Key | Key |

| Key | Key | Key | Key |

| Counter | Counter | Nonce | Nonce |

암호화를 진행할 때 속도향상을 위해 192byte씩 잘라서 읽어들인 뒤 앞의 64byte에 대해서만 암호화 진행.

암호화 과정에서 원활한 악성 행위 및 최소한의 시스템 구성을 위해 필요한 대상들은 암호화 예외 처리.

| 폴더 | $Recyle.Bin |

| Windows | |

| Local Settings | |

| Application Data | |

| Boot | |

| 파일 | NTUSER.DAT |

| Readme.txt | |

| Ransom.ico | |

| Ransom Wallet.jpg |

감염 완료된 환경

'정보보안 > 악성코드분석' 카테고리의 다른 글

| [분석 및 동향]스미싱 피싱 사이트 동향 분석 (0) | 2023.02.02 |

|---|---|

| HWP 악성코드 - 북한 APT Lazarus ‘스타 크루저 작전’ (2) | 2023.01.10 |

| HermeticWiper 우크라이나 겨냥한 파괴형 악성코드 -2 (0) | 2022.07.03 |

| HermeticWiper 우크라이나 겨냥한 파괴형 악성코드 -1 (0) | 2022.02.28 |

| DarkSide Ransomware (콜로니얼 파이프라인 사태) (0) | 2022.01.04 |