| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | 4 | 5 | 6 | 7 |

| 8 | 9 | 10 | 11 | 12 | 13 | 14 |

| 15 | 16 | 17 | 18 | 19 | 20 | 21 |

| 22 | 23 | 24 | 25 | 26 | 27 | 28 |

| 29 | 30 |

- 우크라이나

- 보안사고 회고

- 오픈체인

- CISO 제도 분석

- Fileless

- 판례평석

- MALWARE

- 블랙바스타

- 부다페스트 협약

- 랜섬웨어 분석

- x64dbg

- 디지털 증거의 증거능력

- 러시아

- 분석

- 악성코드 분석

- Black Basta

- L:azarus

- VirtualAddress

- 릭 릭스비

- CAN Network

- 오래된 지혜

- 오픈소스 관리체계

- 독서

- 랜섬웨어

- 국제 사이버 범죄

- 사이버안보

- 사이버안보 협약

- 악성코드분석

- Malware Tool

- 악성코드

- Today

- Total

봔하는 수달

[OSINT] 웹 정찰에 사용되는 OSINT 도구 및 사용실습 본문

얼마전에 웹 서비스 보안에 사용되는 도구들과 OSINT 도구들을 실습해야하는 상황이 생겨서 기록하고자 글을 적는다.

노션 보고서 링크: https://decorous-xenon-b9a.notion.site/30923cb9b7904f6d9722dd0a9163e2cc

C&C 서버 확인

C&C 서버(Kali)를 확인하기 위해 ip address 명령어를 통해 확인한다.

해당 명령어를 치게되면 아래와 같이 inet 콘솔에서 해당 IP를 확인 가능하다.

서버 Ping 테스트

테스트 서버와 메일서버와 네트워크상으로 문제가 있는지 확인하기 위해 간단한 Ping 테스트를 통해 네트워크 통신이 원활하게 진행되는것을 확인.

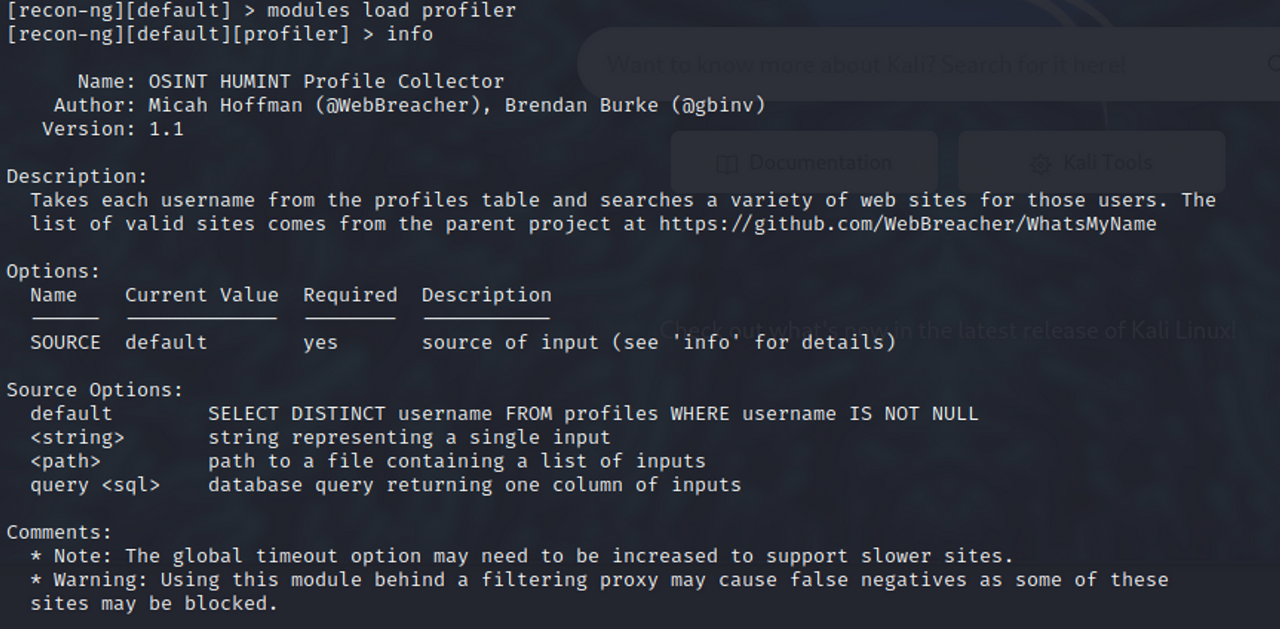

RECON-NG

- recon-ng는 오픈소스 웹 기반 정찰을 빠르고 철저하게 수행할 수 있는 강력한 환경을 제공하는 목표로 고안된 완전한 기능을 갖춘 정찰 프레임워크 이다.

- Kail Linux에는 기본적으로 설치가 되어있다.

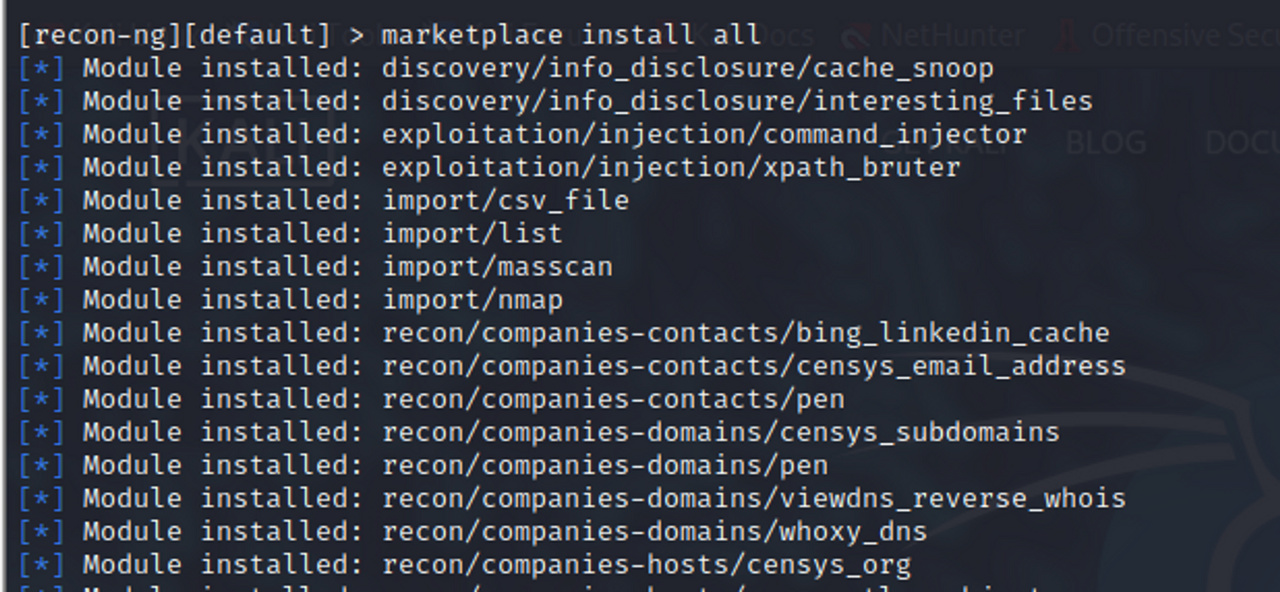

marketplace install all 이 의미하는 정보

marketplace install all 명령은 Recon-ng에서 사용 가능한 모든 모듈을 다운로드하고 설치하는데 사용됩니다. 해당 명령어를 사용하면 자동으로 모든 모듈을 다운로드하여 사용자가 광범위하게 정찰 도구 및 기술에 액세스할수 있도록 하지만. 모든 모듈이 특정 정찰 작업에 관련되거나 유용한 것은 아니므로 사용 가능한 모듈 목록을 검토하고 당면한 특정 프로젝트에 필요한 모듈만 선택하는 것이 좋다.

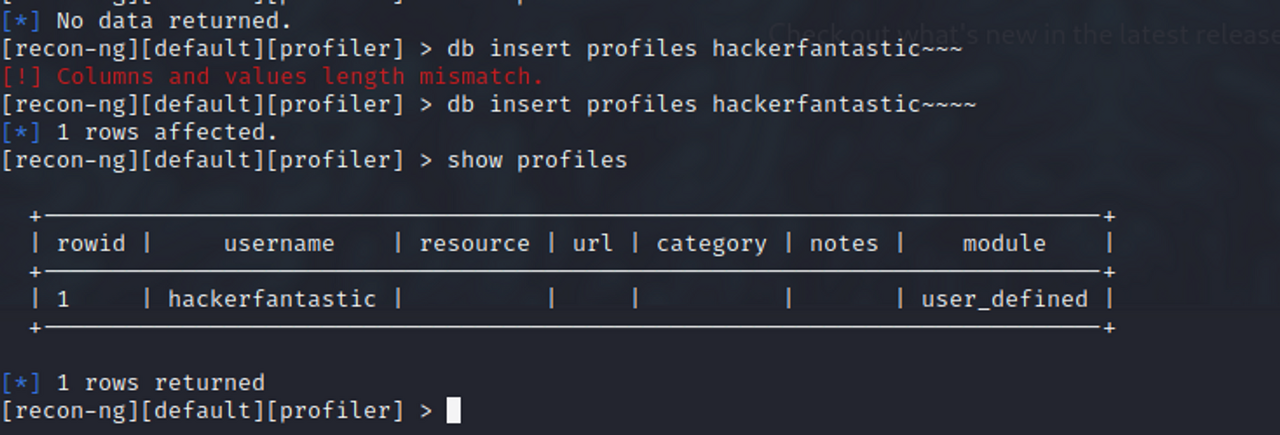

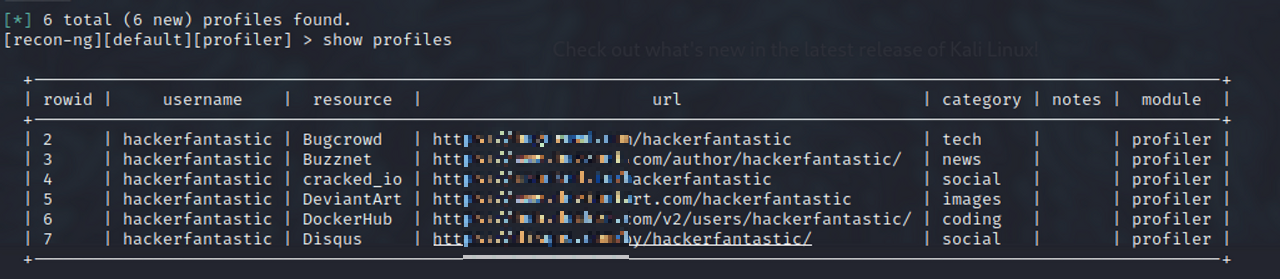

DB에 hackerfantastic 이라는 username을 insert하고 show profiles 명령어를 통해 DB에 유저 정보가 기입되었는지 확인.

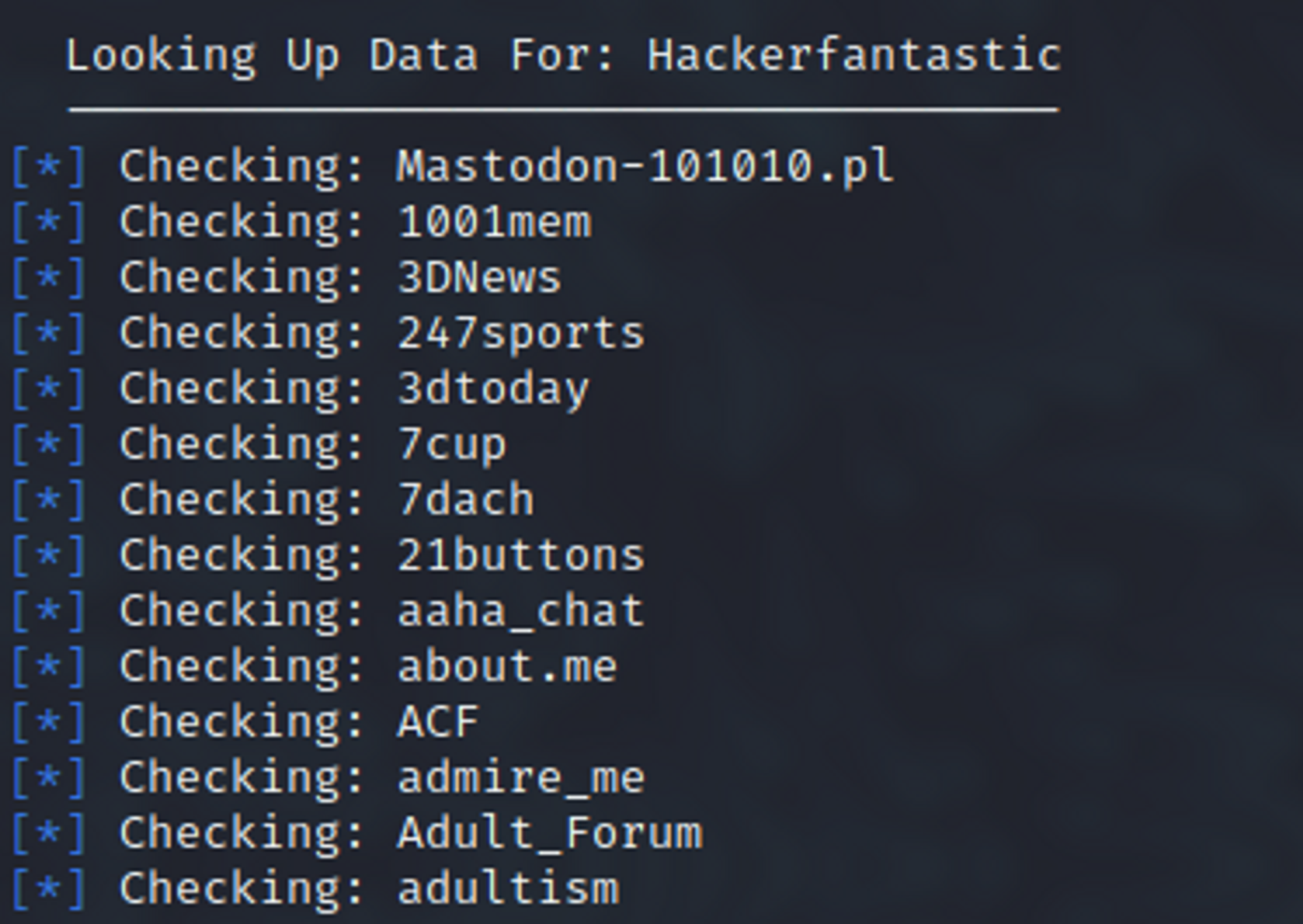

run 명령어를 통해 실행하여 정보를 수집한다.

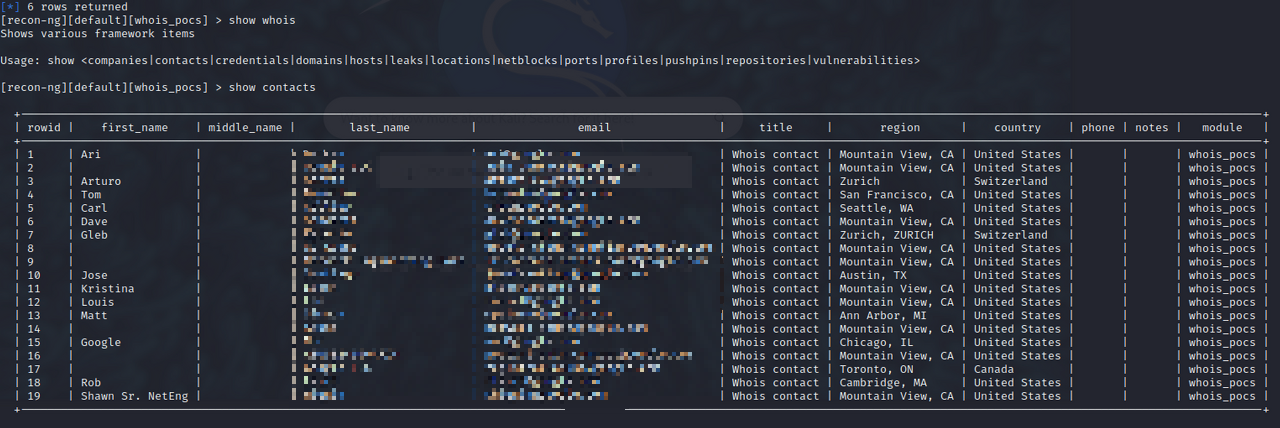

응용 ( whois에 등록된 직원 이메일 확인하는 방법)

- modules search whois_poc

- modules load recon/domains-contacts/whois_pocs

- info

- options list

- options set source [xxxx.com]

- run

능동적인 위협 사냥의 필요성

The Art of Proactive Defense: Mastering Threat Hunting with OSINT Tools

In today’s digital era, the landscape of cybersecurity is in a constant state of flux, with new threats and vulnerabilities emerging at an…

medium.com

방화벽 및 침입 탐지 시스템과 같은 기존의 반응형 보안 조치는 더 이상 정교하고 끊임없이 진화하는 사이버 위협에 대처하는 데 충분하지 않습니다.

선제적 위협 사냥에는 조직의 네트워크 인프라 내에서 위협, 취약성 및 악의적인 활동이 해를 입히기 전에 능동적으로 검색하는 것이 포함됩니다.

이를 통해 보안 전문가는 잠재적인 위협보다 앞서 나가고, 공격 표면을 최소화하고, 성공적인 사이버 공격 가능성을 줄일 수 있습니다. 위협 헌팅에 대한 선제적 접근 방식을 채택함으로써 조직은 전반적인 보안 태세를 크게 향상시킬 수 있습니다.

쇼단 ( https://www.shodan.io )

Shodan은 인터넷에 연결된 장치와 해당 취약점을 검색할 수 있는 강력한 검색 엔진입니다. Shodan은 인터넷을 스캔하여 웹캠, 라우터 및 산업 제어 시스템과 같은 장치에서 데이터를 수집하여 잠재적인 보안 허점을 드러냅니다. 잠재적인 목표를 발견하고 자체 네트워크 인프라의 약점을 식별하려는 보안 전문가와 위협 추적자에게 귀중한 리소스입니다.

사용 사례 예: 보안 분석가는 Shodan을 사용하여 조직의 네트워크에서 보안되지 않은 IoT 장치를 식별하고 이를 보호하기 위한 적절한 조치를 취합니다.

Prowl ( https://prowl.lupovis.io )

Prowl은 IoC(Indicators of Compromise) 및 IoA(Indicators of Attack)를 식별하는 데 도움이 되는 무료 IP 검색 도구입니다. IP 주소, 도메인 및 URL에 대한 자세한 정보를 제공하여 보안 전문가가 네트워크에서 잠재적인 위협과 취약성을 식별할 수 있도록 합니다.

사용 사례 예: 위협 사냥꾼은 Prowl을 사용하여 의심스러운 IP 주소 및 도메인을 조사하여 조직의 인프라에 대한 가능한 공격을 발견합니다.

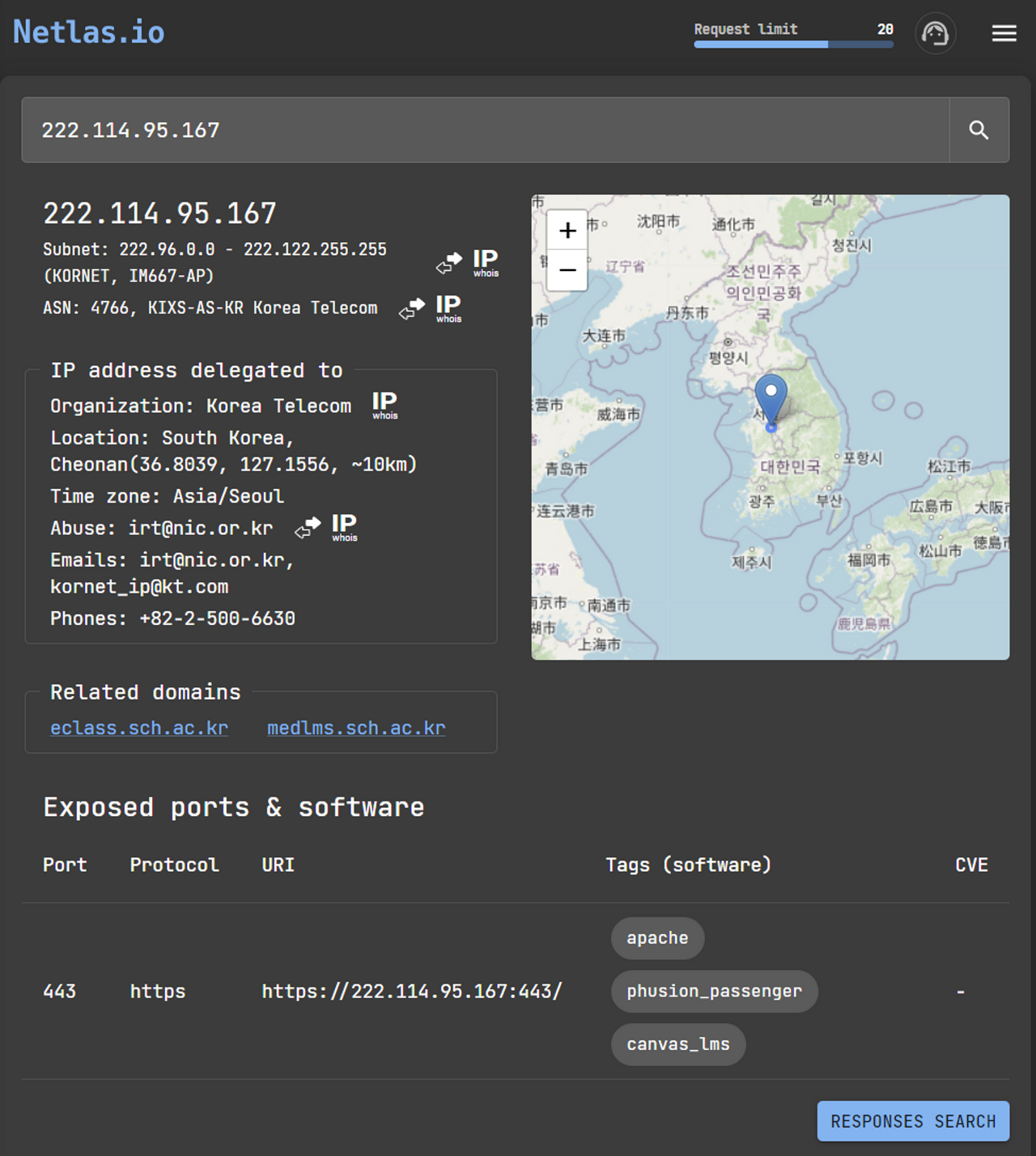

넷라스.io( https://netlas.io )

Netlas.io는 인터넷에 연결된 장치에 대한 검색 및 모니터링 도구입니다. 이를 통해 사용자는 특정 장치를 검색하고 구성 변경을 모니터링하며 잠재적인 취약성이 감지되면 경고를 받을 수 있습니다. 이 도구는 조직의 공격 표면을 모니터링하고 잠재적인 위협에 신속하게 대응하려는 보안 전문가에게 특히 유용합니다.

사용 사례 예: 보안 분석가는 Netlas.io를 사용하여 조직의 웹 서버에서 취약점을 유발할 수 있는 구성 변경을 모니터링하여 잠재적인 문제에 대응할 수 있도록 합니다.

URL스캔( https://urlscan.io )

URLScan은 사용자가 웹사이트의 수신 및 발신 링크와 자산을 스캔하여 사이트의 보안 및 구조에 대한 통찰력을 제공하는 유용한 도구입니다. 이 도구는 위협 사냥꾼이 피싱 또는 악성 웹사이트를 식별하고 숨겨진 링크를 발견하고 잠재적인 취약성을 발견하는 데 도움이 될 수 있습니다.

사용 사례 예: 보안 분석가는 URLScan을 사용하여 링크가 포함된 의심스러운 이메일을 조사하고 링크된 웹사이트가 사용자 자격 증명을 도용하도록 설계된 피싱 사이트임을 발견합니다.

센시스( https://search.censys.io )

Censys는 구성, 취약점 및 노출을 포함하여 인터넷에 연결된 장치에 대한 정보를 제공하는 플랫폼입니다. 인터넷에 연결된 장치에 대한 포괄적인 보기를 제공함으로써 Censys는 보안 전문가가 잠재적인 대상과 취약성을 식별하도록 돕습니다.

사용 사례 예: 보안 분석가는 Censys를 사용하여 의심스러운 IP 주소를 조사하고 공격자가 악용할 수 있는 열린 포트를 발견합니다.

크리미널IP ( https://www.criminalip.io )

CriminalIP는 인터넷에 연결된 장치를 위한 검색 도구로, 사용자가 잠재적인 공격 벡터를 모니터링하고 악의적인 활동을 식별할 수 있도록 합니다. 포괄적인 모니터링 기능을 갖춘 CriminalIP는 보안 전문가가 잠재적인 위협보다 앞서 나가 효과적으로 대응할 수 있도록 지원합니다.

사용 사례 예: 보안 분석가는 CriminalIP를 사용하여 조직의 네트워크에서 잠재적인 공격 벡터를 모니터링하여 의심스러운 활동에 신속하게 대응할 수 있습니다.

'정보보안 > OSINT' 카테고리의 다른 글

| MISP Docker Create (0) | 2022.02.07 |

|---|